作者:老局长

来源:星海情报局(ID:junwu2333)

最近,老局长听闻包括滴滴、运满满、货车帮、BOSS直聘在内的多家APP纷纷遭到整改、下架或网络安全审查。然而,无论是在B站、微博还是各大主流媒体平台,评论区一片拍手称快。明明是服务大众的国民APP,为什么这么多人喜欢“落井下石”?

打开网信办官网,找到关于下架“滴滴出行”APP的通报,上面赫然写着:国家互联网信息办公室依据《中华人民共和国网络安全法》相关规定,通知应用商店下架“滴滴出行”App。

这个就非常有意思了,为什么说有意思呢?因为《中华人民共和国网络安全法》的官方英文译名为《Cyber Security Law of the People’s Republic of China》。

很多了解过这方面的同学可能会问老局长:“不对啊,网络安全的应为直译不该是Network security吗?怎么法律的官方译名成了Cyber Security(赛博安全,Cyber音译为赛博)?”

这里为了方便同学们理解,老局长画了一个简单的介绍图

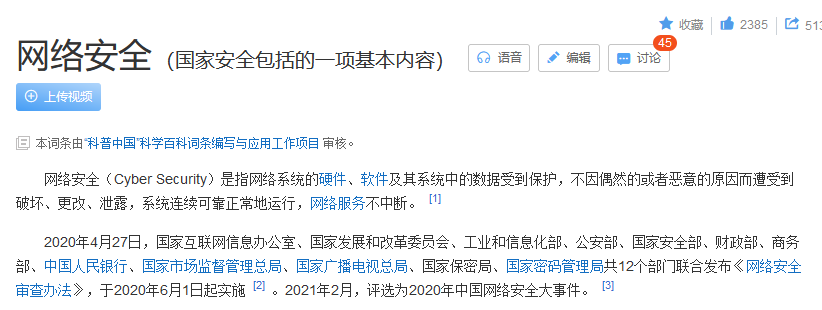

赛博安全包含了网络安全与隐私安全两部分,赛博安全则是Cyber Security音译的叫法,更专业的名称叫做网络空间安全,简称为网络安全。而网络安全这一词,则被百度百科官界定为国家安全包括的一项基本内容。

说起为什么网络安全是国家安全的一项基本内容,就要从1991年的海湾战争说起。

相信不少军事迷都知道,海湾战争被定性为世界上第一次信息化战争。

老局长给大家看一组对比数据:

战斗耗时不到一个半月,联军就歼灭了伊拉克的全部部队,总伤亡人数不到1500。比你深夜看到的美女荷官,以小博大还要紧张刺激。

通俗的来讲,联军通过信息化技术手段,取得了伊拉克部队几乎全部的作战计划与行动,伊拉克部队准备何时进攻,重要领导人藏身何处、部队编制如何都在联军的掌握之中,根据敌军部队战术,见招拆招、采取针对化的战略打击,联军通过极小的代价就取得了战争的胜利。

《孙子兵法》有云:知己知彼,百战不殆。海湾战争就是一场信息化作战部队对传统部队的一次降维打击。这次海湾战争的联军主导国不是别人,正是美利坚合众国。

尽管美国通过海湾战争给世界各国都上了一课,但关于网络安全,国内的发展一直仅仅拘束于军事层面。

毕竟,在1991,国内的个人电脑普及率为每人0.0007台,联网都困难,谁管你安不安全。

事实上,前面《中华人民共和国网络安全法》作为国内守护网络安全的第一部法律,推出时间比一般人想象的都要晚。该法案与2016年11月7日正式颁布,于2017年6月1日正式实施。

为什么说这法律来得晚呢?

因为,其实《中华人民共和国网络安全法》颁布之时,距离美国臭名昭著的“棱镜门”事件已经过去了3年零5个月了。

2013年6月,前中情局(CIA)职员爱德华·斯诺登将两份绝密资料交给英国《卫报》和美国《华盛顿邮报》,并告之媒体何时发表。这两份绝密资料包含的内容即为轰动一时的“棱镜计划(PRISM)”。

通过“棱镜计划”(PRISM)

美国国家安全局直接进入美国网际网络公司的中心服务器里挖掘数据

电信巨头威瑞森公司甚至被要求必须每天上交数百万用户的通话记录。

据悉,包括微软、雅虎、谷歌、苹果等在内的9家国际网络巨头皆参与其中。

甚至在昨天,美国执法部门更是被爆过去5年向微软签发上万份保密令以获取用户数据。

也就是说,美国一直在通过各种手段,企图搜集到各个国家的通讯信息,并从中挖局具有战略意义的信息并加以利用。

老局长仍记得当年关于棱镜计划的一则俄式笑话:

奥巴马访问俄罗斯的时候,负责接机的小男孩问奥巴马:“爸爸说,你每天都在监视我们,是真的吗?”

奥巴马回答道:“别听他的,他不是你爸爸。”

回到各家APP遭查这件事上来,企业收集过多用户信息会引发怎样的后果呢?

这里其实可以从两个角度来谈,一个是个人层面,一个是国家层面。

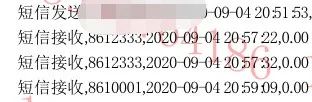

先从个人角度来谈,隐私泄露带来的最直接利益损害就是无限的广告轰炸与大数据杀熟。

局长斗胆给各位手机厂商出个招,开发一款只能收验证码和快递信息的手机,其他短信一概屏蔽,不敢说销量多少,局长肯定第一个入手。

相信不少人也已经看过了此前美团的配送费事件。同一时间、同一地点、同一商家,用户花了钱开了会员,配送费从0.7元直接涨到4元,会员开了个寂寞。尽管美团方面对此回应称,因系统缓存原因,导致计算配送费时错误的使用了用户的历史地址才会出现这样的问题。

但这样的回复并不能让大众信服,更是有网友指出:“既然系统算配送费时使用了旧的地址,那么外卖为什么不会送到旧的地址?”

新华网也就此事发表了短评,直言:“请别小看那一两块钱,那不是‘韭菜’,那是日子是民生。”

尽管7月2日,市场监管总局发布的《价格违法行为行政处罚规定(修订征求意见稿)》中规定,电商“大数据杀熟”最高拟处上年销售额5‰罚款。

但问题根源在于,这些互联网企业是否应该收集这些用户信息?又是如何利用这些信息。

几乎所有的APP在使用前都会让用户先同意服务协议,而几乎所有的因此协议中都会说一句:

“我们是正规APP,会收集你的信息没错,但是那是为了更好的给你提供服务,绝对不是为了无节制的给你推送垃圾广告,也不会把你的个人信息卖给其他广告厂商,让你的短信列表里充满了我们的垃圾营销短信。”

而至于这段话了有多少诚意,大家可以自行斟酌。

不过,局长真的很想问一句各大服务类APP收集的信息真的是为了服务我吗?

为什么局长刚下载一个读小说的APP,最后会要求收集我的位置信息?

某读书APP中的隐私协议部分,局长调查了数家APP的隐私协议结果发现大同小异

局长知道你肯定没有认真读过一篇隐私政策,所以特意扒了一篇范文过来

翻译成白话文的意思就是:你平时搜过啥我都知道,搜索关键词不能算是你的个人信息,我想咋用就咋用,卖给其他APP这个你都管不着。

这也解释了,很多人倍感无语的一个现象:比如你曾经出于猎奇心理在淘宝搜了一次喷水葫芦娃之后你的主业就开始一发不可收拾的出现隐身葫芦娃、金刚葫芦娃等等……

毕竟人家隐私协议里写的清清楚楚,搜索关键词不算是你的个人信息。APP能有什么坏心眼呢?只是想给你提供更好的服务罢了。

你觉得这是“霸王条款”?其实这个也十分难以界定,一方面,我国法律中关键词信息确实没有被划分在个人隐私的范畴内,而根据法无规定不为罪,法无禁止即可为的原则,互联网厂商这些行为确实“没有在侵占你的权益”。

而且,人家APP就在应用商店里,仅针对同意用户协议的用户提供协议更类似一种会员制的服务标准,毕竟想用APP服务的人是你,而不是APP想让你使用他们的服务。

再来谈谈国家安全角度,很多人比较关注的两个直接问题:

美国人真的关心我每天中午吃了什么,几点打车下班回家吗?

真的有企业向境外势力泄露了大量个人信息吗?

先回答第一个问题,美国人真的关心我每天中午吃了什么,几点打车下班回家吗?

说实在的,不太关心。

其实,你每天吃什么其实你自己也不是特别关心,不信的话你试着回忆一下自己昨天早上吃了什么,前天晚上吃了什么,一多半人相信已经记不清了。

但对于特殊职业人群则大有不同,如重点领域的首席科学家、政府官员、装备制造企业员工等等,因为这类民生APP普及率极高,很难保证这些重要人物不打车、不点外卖。

即使这些人真的用不到这些APP,那他们的子女、配偶呢?

境外势力通过分析用户消费、出行数据很容易判断出这些人的基础信息,再安排上现金美女、雪茄红酒,很难保证一个人都不中招。一旦成功腐化,我国的国家安全就有了漏洞,千里之堤毁于蚁穴,隐私泄露也真的不可不防。

那么,这些互联网企业真的把我们的信息卖到国外去了吗?

说实话,有没有企业将用户信息卖到国外,局长真的不知道。

但这并不意味着境外势力完全拿不到国内的用户数据。

退回去想一下,企业这边拿到了用户信息之后该如何利用呢?

第一步便是将数据储存起来而这其中就涉及到数据库安全。数据库实际上应该拆分为数据与库,数据指的是企业端所采集的数据,库则是存放数据的仓库。

先来带大家看两个数据库泄露的案例。

2018年9月,喜达屋旗下万豪国际酒店就发生了大型数据库安全事件,涉及5亿名客人的电子邮件、姓名、地址、护照号码、支付卡等信息遭泄露。一周内万豪国际股票大跌5.59%。

2020年2月28日,国内微信头部提供商微盟,其生产数据库也曾遭到内部员工的恶意删库,虽然公司后续将数据恢复,但是公司的经营和声誉都已经受到了严重影响。

随着数据资产化概念逐渐深入,也来越多的人们开始意识到数据也是一种资产。

那对于不法分子来说,盗取信息是一种比盗取现金更优的犯罪行为。稍微学过信息技术的人都听过这样一个例子,你有一个苹果我有一个苹果,我们交换一下,还是一人一个苹果。但你有一条信息我有一条信息,我们交换一下每个人就有了两条信息。

不法分子在盗取信息的过程中,企业原本的信息不会减少,因此对于隐蔽的手法其实很难发现。另一方面,如果你经营的企业出现资金被盗一定会报警,但是信息泄露这种事情,用户数据被盗取一方面并不会直接影响公司的经营;并且,一旦数据泄露事件披露,很大一部分舆论导向会指责企业为什么要过度采集用户信息以及储存信息不当,这些都会为企业的经营带来很多不利。

这事你说了,你肯定有责任,你不说,大家也不知道是哪个黑心厂家在卖信息。

企业数据泄露具体又分为两种形式:主动泄露与被动泄露。

主动泄露,即公司整体存在出售用户数据的非法业务,将采集到的信息出售给不法分子。但这属于明确的违法犯罪行为,因此风险较高,局长也认为市场上的大多数企业具有基本的职业操守。

但被动信息泄露则很难防治。例如,公司信息遭内部人员泄露,结合我们前面提到的对个人进行腐化的手段,出于利益考虑,很难保证每一家公司都没有“内鬼”。

而黑客攻击则是另一种特别需要注意的数据库泄露途径。

时间退回到2020年底

曾经被爆出,“棱镜计划”监视监听全球用户的美国

也被黑客组织侵入过

去年12月13日,美国政府确认,包括但不限于财政部、商务部、农业部、能源部、国家安全部、国家核安全委员会等多个部门遭到网络入侵。

听闻美国政府遭黑客监听,局长内心就好比听到到常年说自己考的不好的高分学生这次真的考了十分一样爽快。

在随后的报道中,一个名为“Cozy Bear”的黑客组织浮出水面,该组织通过受损的Solar Winds Orion软件进行入侵,入侵范围涵盖了微软、英特尔、思科、VMware在内的多家私营企业。

关于此次网络攻击,美方的回应是受到了国家级的黑客组织的进攻,也就是说,Cozy Bear之所以能入侵美国国家网络,实际上是有其他国家给它“撑腰”。虽然老局长不知道Cozy Bear背后的大佬是谁,但据了解Cozy Bear团队内部的通用语言是俄语……

黑客组织此次采取的手法是供应链攻击,即不攻击电脑主体,而是从上游防护薄弱处切入,从而攻击下游设备。攻击者在软件开发与服务器分发环节植入木马病毒,用户则会收到软件需要更新的提示,待用户下载更新完毕之后,木马病毒就已经被植入到了设备之中。

简单来说,美国政府在下游喝水,黑客组织在上游撒毒,任你空练一身金钟罩铁布衫,刀枪不入,也得乖乖中招。

并且,令人震惊的是该入侵开始于2020年3月,在过去长达9个月的时间内,美国各大部门的资料都在黑客的指掌之中。

尽管外界无从得知黑客到底取得了什么信息、取得了多少信息,但可以肯定的是,这次入侵行为给全球的网络安全防御体系敲响了警钟。

局长前面也提到了,数据主要存放于数据库中,但数据库也分为云存储与本地部署两种形态。

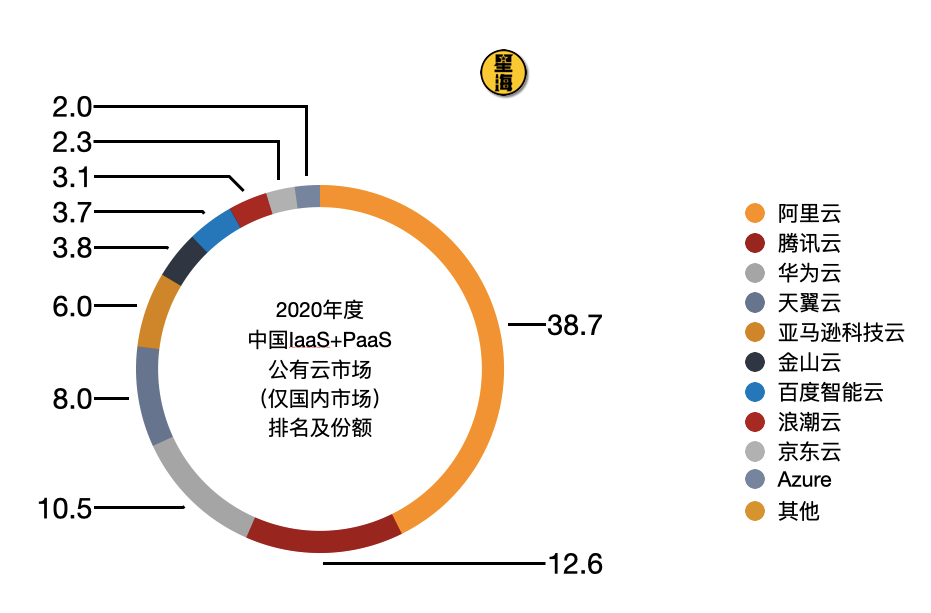

云平台实际上是一个超级计算机平台,公有云平台则类似于网吧中的豪华配置电脑,各种操作行云流水。因此,作为“网吧老板”的公有云服务提供商在公有云安全领域有着得天独厚的行业壁垒。

企业将数据存在云上,那么云服务的提供商自然会向用户提供对应的安全服务。

云安全概念最早起源于美国安全公司趋势科技,而国内云安全产业起步于2011年前后,一些创业公司早期开始进入云安全领域。

2014年左右华为、阿里、腾讯等云厂商推出了云安全服务,并逐云领域的直接优势推出对应云安全产品,形成了对公有云安全的主导地位,比如在主机安全方面,阿里云推出“安骑士”产品,华为云推出“HSS”,腾讯云推出“云镜”,基本都包含安全配置核查、漏洞管理、入侵防护、基线检查等功能。

可以简单的理解为你去银行存钱,钱是你的,仓库是别人的,保安也是别人的。银行行长假如想要监守自盗,没人拦得住,更何况存储的不是你的钱,而是你的信息。

尤其是境外的云服务商,如亚马逊云等,一旦中国企业使用境外云平台,美国政府又签了一份保密令,那么所有的信息几乎都处在裸奔的状态。但值得庆幸的是,受服务器影响,在国内使用境外服务器提供的云服务仍有诸多不便,国内云服务仍是国产品牌领跑的市场格局。

凡事都有两面,相较公有云存储而言,本地私有化部署显然是更有效安全的存储方式。

截止2020年数据统计,国内市场仍是国外的数据库产品占主导地位,占比高达52.6%。国外厂商的数据库产品好比一个竞争对手送的保险箱,把自己的资产放进里面始终是不安全的。

我们也认识到这一点,近年来,一批以“达梦、人大金仓、南大通用、神舟通用”为代表的,2000年左右成立的传统国产数据库厂商近年来开始,借助政策红利开始发力。并且市场份额不断提升。

近年来,随着数字化改革的深入推进,越来越多的政企单位开始使用数据库产品,而数据库作为存放政企业务数据的载体,也是各个单位数字资产构成的核心组成部分,数据库的安全防护也越来越得到重视。除老牌强队南大通用、神州通用等企业积极构建之外,阿里、华为、腾讯等头部企业也在积极入局,在市场中投入自己的自主产品。

此外,随着数据库国产替代的声势逐渐壮大,国内单位的数据库安全将得到进一步的保障。

总的来说,随着信息技术的持续发展,网络安全行业作为网络服务发展的底层前提条件,其重要性也越来越突出。网络安全行业快速发展,引发了对综合网络安全产品和安全服务的需求不断提升。尽管国内网络安全产业起步相对较晚,但我们仍高兴地看到国内网络安全的增速远超世界水平。

归根到底,网络安全是是所有网络服务之“根”,国产替代的加速,是将未来把握在了自己手中。

转自: https://mp.weixin.qq.com/s/P6c9JkZoDT96O7XAOS3iCw